Добрый день.

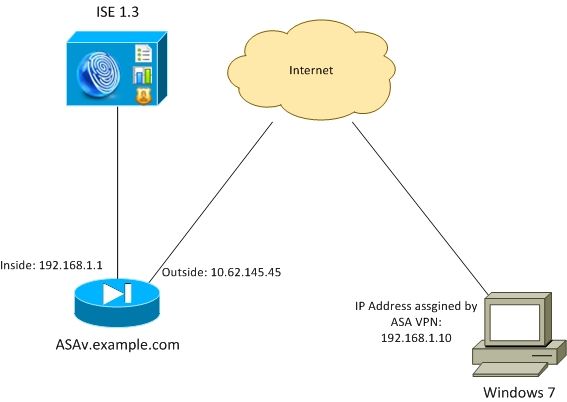

Была необходимость предоставить доступ через vpn внутрь компании, при этом доступ должен быть для разных пользователей свой. Было решено, сделать разграничение по группам. В AD были созданы группы, куда добавили пользователей. В зависимости от того, в какую группу был добавлен пользователь, у него зависело куда он имеет доступ. Настройка под катом 🙂

Вот собственно настройка Cisco ASA для моего случая

ip local pool VPDN-POOL-TPG 192.168.200.2-192.168.200.127 mask 255.255.255.0

Download Cisco AnyConnect and enjoy it on your iPhone, iPad, and iPod touch. This is the latest AnyConnect application for Apple iOS. Please report any questions to ac-mobile-feedback@cisco.com. Assuming AnyConnect is already configured on your ASA Firewall, registering the new packages is a very simple process. In the near future, we’ll be including a full guide on how to setup AnyConnect Secure Mobility on Cisco ASA Firewalls. Enter configuration mode and in the webvpn section add the following commands.

access-list VPN-for-TPG standard permit 192.168.0.0 255.255.0.0

access-list VPN-for-TPG standard permit 10.10.0.0 255.255.0.0

access-list VPN-for-TPG standard permit 10.1.0.0 255.255.0.0

access-list VPN-for-TPG standard permit 10.12.0.0 255.255.0.0

access-list VPN-for-TPG standard permit 10.0.0.0 255.255.248.0

tunnel-group DefaultWEBVPNGroup general-attributes

address-pool VPDN-POOL-TPG

authentication-server-group MyRADIUS

default-group-policy WEB-VPN

password-management password-expire-in-days 10

group-policy ACCESS-VPN-TPG-3 internal

group-policy ACCESS-VPN-TPG-3 attributes

wins-server value 192.168.9.113 192.168.9.129

dns-server value 192.168.9.113 192.168.9.129

vpn-simultaneous-logins 1

vpn-idle-timeout 120

vpn-session-timeout 300

vpn-filter value Access-Support

vpn-tunnel-protocol ssl-client ssl-clientless

split-tunnel-policy tunnelspecified

split-tunnel-network-list value VPN-for-TPG

default-domain value domain.ru

address-pools value VPDN-POOL-TPG

webvpn

filter none

html-content-filter none

anyconnect keep-installer installed

storage-objects value credentials

group-policy ACCESS-VPN-TPG-2 internal

group-policy ACCESS-VPN-TPG-2 attributes

wins-server value 192.168.9.113 192.168.9.129

dns-server value 192.168.9.113 192.168.9.129

vpn-simultaneous-logins 1

vpn-idle-timeout 120

vpn-session-timeout 300

vpn-filter value Access-Files

vpn-tunnel-protocol ssl-client ssl-clientless

split-tunnel-policy tunnelspecified

split-tunnel-network-list value VPN-for-TPG

default-domain value domain.ru

address-pools value VPDN-POOL-TPG

webvpn

filter none

html-content-filter none

anyconnect keep-installer installed

storage-objects value credentials

group-policy ACCESS-VPN-TPG-1 internal

group-policy ACCESS-VPN-TPG-1 attributes

wins-server value 192.168.9.113 192.168.9.129

dns-server value 192.168.9.113 192.168.9.129

vpn-simultaneous-logins 1

vpn-idle-timeout 120

vpn-session-timeout 300

vpn-filter value Access-Terminal

vpn-tunnel-protocol ssl-client ssl-clientless

split-tunnel-policy tunnelspecified

split-tunnel-network-list value VPN-for-TPG

default-domain value domain.ru

address-pools value VPDN-POOL-TPG

webvpn

filter none

html-content-filter none

anyconnect keep-installer installed

storage-objects value credentials

group-policy ACCESS-VPN-TPG-4 internal

group-policy ACCESS-VPN-TPG-4 attributes

wins-server value 192.168.9.113 192.168.9.129

dns-server value 192.168.9.113 192.168.9.129

vpn-simultaneous-logins 1

vpn-idle-timeout 120

vpn-session-timeout 300

vpn-tunnel-protocol ssl-client ssl-clientless

split-tunnel-policy tunnelspecified

split-tunnel-network-list value VPN-for-TPG

default-domain value domain.ru

address-pools value VPDN-POOL-TPG

webvpn

filter none

html-content-filter none

anyconnect keep-installer installed

storage-objects value credentials

group-policy WEB-VPN internal

group-policy WEB-VPN attributes

wins-server value 192.168.9.113 192.168.9.129

dns-server value 192.168.9.113 192.168.9.129

vpn-simultaneous-logins 1

vpn-idle-timeout 120

vpn-session-timeout 300

vpn-tunnel-protocol ssl-clientless

split-tunnel-policy tunnelspecified

split-tunnel-network-list value VPN-for-TPG

default-domain value domain.ru

address-pools value VPDN-POOL-TPG

webvpn

url-list value Servers

filter none

html-content-filter none

anyconnect keep-installer installed

customization value DfltCustomization

storage-objects value credentials

vpn-filter — в данном параметре указывается access-list, который используется для группы, где указано, куда он может попасть.

VPDN-POOL-TPG — указан пул адресов из которого пользователю выдается ip-адрес.

vpn-tunnel-protocol ssl-clientless — говорит о том, что группа пользователей может войти только через браузер

vpn-tunnel-protocol ssl-client ssl-clientless — говорит о том, что группа пользователей может войти через браузер или Cisco anyconnect

VPN-for-TPG — в данном access-list’е прописывается сети, который будут маршрутизироваться через vpn подключение, остальные сети у пользователя будет работать через его провайдера.

url-list — показывает список ссылок при входа на web-портал, на которым можно будет пройти не использую anyconnect, а сразу с портала. Список необходимо заранее создать с помощью команды import webvpn url-list.

ACCESS-VPN-TPG-4 — у данной группы, права администраторские, поэтому мы ей ничего не ограничиваем.

Описывать настройку Radius сервера не буду (в данном случае используется Microsoft Network Policy Server NPS), покажу только что надо добавить, чтобы Radius передавал правильно группу

Asa Cisco Anyconnect Download

Technology: FIREWALLS

Area: VPN

Vendor: CISCO

Software: CISCO ADAPTIVE SECURITY APPLIANCE (ASA) , ASA-OS

Asa Cisco Anyconnect Download

Platform: CISCO ASA 5500, 5500-X

Cisco Anyconnect Secure Mobility Client is software user-friendly application which creates VPN tunnel with VPN head end. Anyconnet by default uses SSL protocol to encrypt packets (can use also ikev2 / IPSec protocols).

1. Cisco anyconnect image definition:

Asa Cisco 5505

webvpn

enable outside

anyconnect-essentials

anyconnect image disk0:/anyconnect-win-4.1.02011-k9.pkg 1

anyconnect image disk0:/anyconnect-macosx-i386-4.1.02011-k9.pkg 2

anyconnect enable

tunnel-group-list enable

2. Local pool for IP addressing of anyconnect clients

ip local pool ACPOOL 172.19.0.1-172.19.0.254 mask 255.255.255.0

3. Nat exemption for excluding VPN traffic:

nat (inside,outside) source static DC DC destination static AC AC

4. Group policy definition for use in tunnel-group:

group-policy admin internal

group-policy admin attributes

banner value Welcome!

vpn-tunnel-protocol ssl-client

split-tunnel-policy tunnelspecified

split-tunnel-network-list value ACSPLIT

default-domain value grandmetric.cloud

split-tunnel-all-dns disable

address-pools value ACPOOL

webvpn

anyconnect ask enable

5. Tunnel Group definition:

tunnel-group admin type remote-access

tunnel-group admin general-attributes

default-group-policy admin

tunnel-group admin webvpn-attributes

group-alias admin enable

Cisco Asa Anyconnect License Check

For quick troubleshooting:

GPD-FW-01# show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : admin Index : 6

Assigned IP : 172.19.0.1 Public IP : 83.20.185.7

Protocol : AnyConnect-Parent SSL-Tunnel

License : AnyConnect Essentials

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES128

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA1

Bytes Tx : 12570 Bytes Rx : 882

Group Policy : admin Tunnel Group : admin

Login Time : 15:19:55 PL Tue Aug 2 2016

Duration : 0h:00m:07s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : c0a801010000600057a09dfb

Security Grp : none

GPD-FW-01#